VÍDEOS:

Qué es la ciberseguridad (7min)

Pantallas amigas:

No puedes compartirlo sin su consentimiento (7min)

10 claves para usar internet con seguridad. (10 min)

Cuidado de la imagen (8min)

Pilar y su celular (lista de reproducción de videos cortos)

Chema Alonso:

Chema Alonso en Salvados (15 min)

Chema Alonso en el Hormiguero (11 min)

Las nuevas estafas a través de las redes sociales:

Me INFILTRO en el curso de LLADOS y descubro la VERDAD: SECTA y ESTAFA La Gata de Shrondinguer

TEMA: INTRODUCCIÓN A LA CIBERSEGURIDAD

1. ¿Qué es la Ciberseguridad?

La ciberseguridad es la práctica de proteger sistemas, redes y programas de ataques digitales. Estos ataques suelen tener como objetivo acceder, modificar o destruir información sensible; extorsionar a los usuarios; o interrumpir los procesos comerciales normales. En un mundo donde la tecnología juega un papel crucial en la vida diaria, la ciberseguridad se ha convertido en una prioridad esencial.

2. Amenazas Comunes en el Entorno Digital

Malware

El malware es un software malicioso diseñado para dañar, explotar o deshabilitar computadoras, sistemas, redes y dispositivos móviles. Los tipos más comunes incluyen:

- Virus: Programas que se replican y dañan archivos o sistemas.

- Troyanos: Software que se disfraza de aplicaciones legítimas para engañar al usuario y acceder a sus datos.

- Spyware: Programas que espían la actividad del usuario para robar información.

- Ransomware: Software que bloquea el acceso a los datos del usuario hasta que se pague un rescate.

Phishing

El phishing es una técnica de fraude en la que los atacantes se hacen pasar por entidades confiables para engañar a las personas y obtener información sensible, como contraseñas y números de tarjetas de crédito. Este engaño se realiza a través de correos electrónicos, mensajes de texto y sitios web falsos.

Hackeo

El hackeo es la práctica de acceder a sistemas informáticos de manera no autorizada. Los hackers utilizan varias técnicas para explotar vulnerabilidades en el software y hardware con el fin de robar información, causar daños o interrumpir servicios.

Robo de Identidad

El robo de identidad ocurre cuando un atacante obtiene y utiliza información personal de otra persona sin su permiso. Esto puede llevar a fraudes financieros, acceso no autorizado a cuentas y otros problemas serios.

3. Prácticas Seguras en el Uso de Dispositivos

Contraseñas Seguras

Las contraseñas son la primera línea de defensa en la protección de cuentas y datos personales. Para crear una contraseña segura:

- Longitud: Debe tener al menos 12 caracteres.

- Complejidad: Incluir una combinación de letras mayúsculas y minúsculas, números y símbolos.

- Unicidad: No usar la misma contraseña para múltiples cuentas.

Consejos para generar contraseñas seguras:

1. A partir de una frase

Piensa en una frase que tenga algún significado para ti y, a ser posible, para nadie más. Que no sea ni muy corta, para que sea difícil de adivinar, ni muy larga, para que la puedas recordar fácilmente. Si tienen mayúsculas y números, mejor. Si hay algún símbolo, magnífico. “En el bar de Juan ponen tapas grandes a 3 euros”, por ejemplo. Ahora coge las primera letra de cada palabra y te sale “ElbdJptga3€”, que es una buena contraseña. ¿A ti no se te ocurre nada? Tranquilo, el título de tu canción favorita puede ser un punto de partida.

2. Convierte las vocales en números

Es un truco bastante popular que los ciberdelincuentes ya conocen y sortean, pero que puede funcionar muy bien para complementar alguno de los otros sistemas.

3. Sin vocales

En lugar de reemplazarlas por números como en el ejemplo anterior, podríamos eliminar las vocales por completo.

Ejemplo: 'Martín' y '20101994' (una fecha de nacimiento) darían como resultado: M20ar10t19í94n'.

4. Una palabra y un número mezclados (pero no agitados)

Es fácil, pero elige palabras y números que tengan los mismos caracteres para hacerlo todavía más sencillo. Nosotros vamos a usar “Bigote” y 28921. El truco está en ir colocando las letras una a una, intercalando las cifras del número pero a la inversa. Así: “B1i2g9o8t2e”. Ya sabes lo que falta, ¿no? Un símbolo y asunto zanjado.

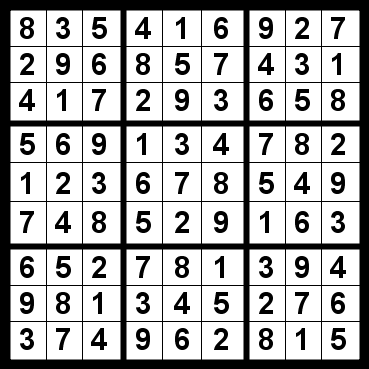

6. Hagamos sudokus

Te toca dibujar. Coge papel y boli y pinta una cuadrícula de 6×6, con números escritos al azar en cada una de las casillas. Ahora piensa en un patrón como el que usas para desbloquear tu móvil, un gesto con el dedo sobre esa especie de sudoku que acabas de plasmar (por cierto, te valdría uno de verdad si ya lo has resuelto). Los números por los que pasa tu trazado serán tu contraseña o, mejor dicho, su punto de partida. Ahora aplica alguno de los otros sistemas para introducir letras – minúsculas y mayúsculas – y símbolos.

Probablemente este sistema el mejor de toda la lista. ¿Por qué? Porque si cambias las cifras que has puesto en las casillas (o coges otro sudoku terminado), el mismo trazado te dará a una nueva clave. Con solo recordar el patrón, las modificaciones y guardar las poco sospechosas hojas, tendrás contraseñas infinitas.

Actualización de Software

Mantener el software actualizado es crucial para la seguridad. Las actualizaciones suelen incluir parches que corrigen vulnerabilidades de seguridad. Configurar el dispositivo para actualizar automáticamente el sistema operativo y las aplicaciones es una buena práctica.

Uso de Antivirus

Los programas antivirus y antimalware detectan y eliminan amenazas antes de que puedan causar daño. Es esencial tener un antivirus actualizado y realizar escaneos regulares en todos los dispositivos.

4. Protección en Internet y Redes Sociales

Privacidad en Redes Sociales

Configurar correctamente las opciones de privacidad en redes sociales es vital para proteger la información personal. Los usuarios deben:

- Revisar Configuraciones de Privacidad: Ajustar las configuraciones para limitar quién puede ver sus publicaciones e información personal.

- Evitar Compartir Información Sensible: No publicar datos como direcciones, números de teléfono o detalles financieros.

- Revisar Solicitudes de Amistad: Aceptar solo a personas conocidas y de confianza.

Navegación Segura

Para asegurar una navegación segura en internet:

- Utilizar HTTPS: Asegurarse de que los sitios web sean seguros (indicado por "https://" en la URL).

- No Hacer Clic en Enlaces Sospechosos: Evitar enlaces en correos electrónicos o mensajes de desconocidos.

- Verificar Autenticidad de Sitios Web: Confirmar que los sitios web sean legítimos y no copias fraudulentas.

Comunicación Segura

Al utilizar aplicaciones de mensajería:

- Usar Aplicaciones Seguras: Optar por aplicaciones que ofrezcan encriptación de extremo a extremo.

- Evitar Compartir Información Sensible: No enviar información confidencial a través de mensajes no seguros.

5. Medidas de Prevención y Protección

Copia de Seguridad (Backup)

Realizar copias de seguridad regularmente es esencial para proteger la información contra pérdidas y ataques. Métodos recomendados incluyen:

- Almacenamiento en la Nube: Utilizar servicios confiables de almacenamiento en la nube.

- Dispositivos Externos: Realizar copias de seguridad en discos duros externos o unidades USB.

Uso de Redes Wi-Fi

Las redes Wi-Fi públicas son vulnerables a ataques. Para protegerse:

- Conectar Solo a Redes Confiables: Preferir redes protegidas con contraseña.

- Usar VPN: Una red privada virtual (VPN) encripta el tráfico de internet y protege la privacidad del usuario.

Ingeniería Social

La ingeniería social es una técnica de manipulación psicológica utilizada por los atacantes para obtener información confidencial. Para prevenirla:

- Desconfiar de Solicitudes No Solicitadas: No proporcionar información personal a desconocidos.

- Verificar la Identidad: Confirmar la identidad de las personas que solicitan información.

Actividades Prácticas de Ciberseguridad para 3º ESO

1. Debate en Clase

### Objetivo:

Fomentar la concienciación sobre la importancia de la ciberseguridad y compartir experiencias personales para aprender de los errores y éxitos de los demás.

### Desarrollo:

- **Preparación:** El profesor divide a la clase en grupos pequeños.

- **Temas de Debate:** Cada grupo recibe un tema relacionado con la ciberseguridad, como "La importancia de las contraseñas seguras", "El peligro del phishing" o "Privacidad en redes sociales".

- **Investigación:** Los estudiantes investigan su tema y preparan argumentos a favor y en contra.

- **Presentación:** Cada grupo presenta sus argumentos y se abre una ronda de preguntas y respuestas.

- **Conclusión:** Se resume lo aprendido y se refuerzan los puntos clave.

### Ejemplo:

- **Tema:** "El uso de antivirus es esencial para la seguridad en línea."

- **Grupo A (a favor):** Argumentan que el antivirus protege contra malware y ataques.

- **Grupo B (en contra):** Señalan que el antivirus puede no detectar todas las amenazas y que la educación del usuario es más efectiva.

## 2. Taller de Creación de Contraseñas

### Objetivo:

Enseñar a los estudiantes a crear contraseñas fuertes y a gestionar sus contraseñas de manera segura.

### Desarrollo:

- **Introducción:** El profesor explica los principios de una contraseña segura (longitud, complejidad, unicidad).

- **Actividad Práctica:** Los estudiantes utilizan una herramienta en línea para crear contraseñas seguras.

- **Evaluación:** Se evalúa la fortaleza de las contraseñas creadas.

- **Discusión:** Se discuten las mejores prácticas para recordar y gestionar contraseñas, como el uso de gestores de contraseñas.

### Ejemplo:

- **Contraseña Inicial:** "password123"

- **Mejora:** "P@ssw0rd!2345" (incluye letras mayúsculas, minúsculas, números y símbolos)

- **Uso de Herramienta:** Los estudiantes ingresan sus contraseñas en una herramienta como "How Secure Is My Password" para verificar su fortaleza.

## 3. Simulación de Phishing

### Objetivo:

Capacitar a los estudiantes para identificar correos electrónicos y mensajes de phishing.

### Desarrollo:

- **Preparación:** El profesor crea ejemplos de correos electrónicos de phishing y legítimos.

- **Presentación:** Se presenta a los estudiantes una serie de correos electrónicos y se les pide identificar cuáles son de phishing y por qué.

- **Discusión:** Se discuten las señales comunes de phishing, como errores gramaticales, direcciones de correo sospechosas y enlaces falsos.

### Ejemplo:

- **Correo de Phishing:** Un mensaje de "su banco" solicitando verificar la cuenta con un enlace.

- **Análisis:** Los estudiantes identifican el correo como phishing debido a la dirección de correo incorrecta y el enlace sospechoso.

## 4. Configuración de Privacidad en Redes Sociales

### Objetivo:

Enseñar a los estudiantes a ajustar las configuraciones de privacidad de sus cuentas en redes sociales para proteger su información personal.

### Desarrollo:

- **Introducción:** Explicación de la importancia de la privacidad en redes sociales.

- **Demostración:** El profesor muestra cómo ajustar la configuración de privacidad en una plataforma popular, como Facebook o Instagram.

- **Práctica:** Los estudiantes revisan y ajustan la configuración de sus propias cuentas.

- **Revisión:** El profesor revisa las configuraciones de algunos estudiantes (voluntarios) para asegurarse de que comprenden cómo hacerlo.

### Ejemplo:

- **Configuración de Facebook:** Ajustar las opciones para que solo amigos puedan ver las publicaciones, ocultar la lista de amigos y desactivar la localización de las publicaciones.

## 5. Juego de Roles sobre Ingeniería Social

### Objetivo:

Practicar la identificación y prevención de intentos de ingeniería social a través de simulaciones.

### Desarrollo:

- **Preparación:** El profesor prepara varios escenarios donde un atacante intenta obtener información confidencial a través de la manipulación.

- **Roles:** Los estudiantes se dividen en grupos pequeños. Un estudiante hace de atacante y otro de víctima.

- **Simulación:** El atacante intenta obtener información usando técnicas de ingeniería social, como hacerse pasar por un técnico de soporte.

- **Discusión:** Después de cada simulación, se discuten las técnicas utilizadas y cómo la víctima podría haberlas identificado y prevenido.

### Ejemplo:

- **Escenario:** Un estudiante (atacante) llama a otro (víctima) diciendo que es del soporte técnico de la escuela y necesita la contraseña de su cuenta para "actualizar" el sistema.

- **Reacción de la Víctima:** La víctima debería preguntar por detalles adicionales, verificar la identidad del supuesto técnico y rechazar dar información sensible por teléfono.

Estas actividades prácticas no solo ayudan a los estudiantes a comprender los conceptos teóricos de la ciberseguridad, sino que también les proporcionan habilidades prácticas para protegerse en el mundo digital.

## Evaluación

### Examen Teórico

Evaluar el conocimiento adquirido mediante preguntas de opción múltiple y de desarrollo sobre los conceptos aprendidos en el tema.

### Evaluación Práctica

Realizar actividades prácticas como configuración de privacidad y simulaciones de phishing para evaluar la aplicación de los conocimientos.

### Proyecto Final

Asignar un proyecto donde los estudiantes creen un plan de ciberseguridad para un dispositivo personal, explicando las medidas implementadas y su importancia.

Comentarios

Publicar un comentario